قسمت دوم: وکیل!

برای قسمت دوم از مجموعه داستانهای حملههای سایبری هکرهای حکومتی ایران به فعالین مدنی، روزنامهنگارها، مدافعان حقوق بشر و در مجموع قربانیان نقض حقوق بشر در ایران، تصمیم گرفتم تا به یک نمونه واقعی از گزارشی که چندی پیش سازمان میان گروه منتشر کرد را نقل کنم. این گزارش مفصلی است که ممکن است در آینده بخشهای دیگری از آن را هم در چارچوب همین روایتها منتشر کنم.

برای قسمت دوم از مجموعه داستانهای حملههای سایبری هکرهای حکومتی ایران به فعالین مدنی، روزنامهنگارها، مدافعان حقوق بشر و در مجموع قربانیان نقض حقوق بشر در ایران، تصمیم گرفتم تا به یک نمونه واقعی از گزارشی که چندی پیش سازمان میان گروه منتشر کرد را نقل کنم. این گزارش مفصلی است که ممکن است در آینده بخشهای دیگری از آن را هم در چارچوب همین روایتها منتشر کنم.

این قسمت یک ویژگی خاص هم دارد و آن اینکه افراد میتوانند با فرایند شناسایی قربانی نیز آشنا شوند، علاوه بر اینکه از نظر ساختاری مقداری متفاوت خواهد بود. دوباره باید تاکید بکنم که برای حفظ حریم خصوصی قربانیان، اسامی اصلی آنها و در مجموع هر چیزی که به نقض حریم خصوصی قربانیان منجر شود، از انتشار آنها خودداری خواهم کرد. اسناد این حملهها و اطلاعات به سرقت رفته، به طور خصوصی در اختیار قربانیان قرار گرفته است.

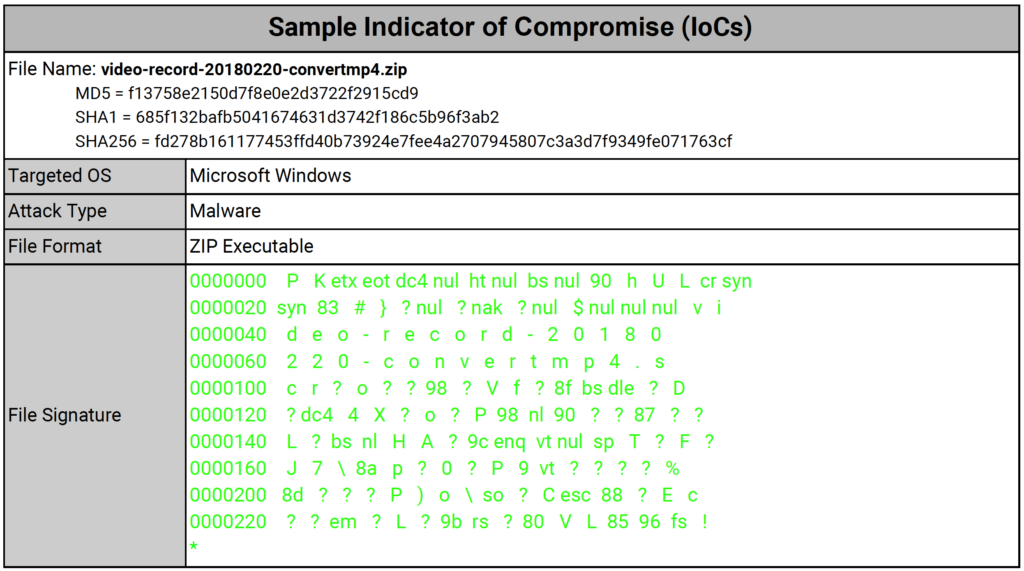

لازم به توضیح است که تمام موراد زیر فقط و فقط شامل حملهای میشود که توسط بدافزار با مشخصات فنی زیر صورت گرفته است:

قسمت دوم: وکیل!

بهمن ماه ۱۳۹۶ بود که از یک حمله سایبری علیه دراویش گنابادی مطلع شدم و این شروع یک مجموعه از تحقیقات مفصلی شد که نزدیک به چهار سال طول کشید و در طی آن بیش از ۱۰۰ قربانی شناسایی شدند. دامنه این حملهها به صورت کاملا هدفمند متمرکز بر “اقلیت”های قومی و یا مذهبی و زبانی به صورت ویژه بر روی فعالین ترک با گرایشهای بسیار متفاوت سیاسی متمرکز بود.

هر کسی که در حوزه امنیت اطلاعات یا به قول خودمان Information security کار میکند و یک نمونه از یک فایل مشکوک به دستش میرسد، در اولین قدم بعد از تایید بدافزار بودن آن، تلاش میکند تا مرکز فرمان را پیدا کند. چیزی که در گزارش گروه میان از آن با عنوان Command and Control نام برده شده است. جادی در مورد C&C توی یکی از قسمتهای پادکستش، اینجا، که قصه هکری است که دنیا را نجات داد توضیح مفصلی داده است.

با بررسی این بدافزار و تحت نظر قرار دادن مرکز فرمان و کنترل، اطلاعات به سرقت رفته پیدا شد. برای هر قربانی یک پرونده(Folder) ایجاد شده بود و اطلاعات به سرقت رفته را در آن نگهداری میکردند. در طول زمان نسخههای جدیدتری هم به وجود آمد که اطلاعات به سرقت رفته را رمزگذاری میکرد.

روزی فایلی مشاهده کردم که درون آن فهرست کامل فایلهای موجود در کامپیوتر قربانی به همراه مسیر و حجم آنها را فهرست کرده بود. همچنین تعدادی عکس که از Desktop کامپیوتر قربانی گرفته شده بود. روی هیچ کدام اسم مشخصی نبود که بتوانم قربانی را پیدا بکنم و یا اگر در عکسهای Desktop چیزی بود اینقدر کوچک بود که با بزرگ کردن کیفت خودش را از دست میداد و در نتیجه به سر نخ مشخصی برای پیدا کردن نام قربانی نمیرسید.

لازم به ذکر است که از اینجا به بعد داستان با کسب اجازه از قربانی و به شرط ناشناسی او نوشته شده است.

با بررسی دقیقتر موفق شدم از بین فایلها اسم یک سازمان حقوق بشری را شناسایی بکنم. با آنها تماس گرفتم و موضوع را مطرح کردم. تصور اولیه این بود که شاید این سازمان هک شده است، اما اطمینان نداشتم. با مدیر سازمان صحبت کردم و بدون اینکه چیزی برای او ارسال کنم شواهدی را در اختیارش گذاشتم. من هیچ اطلاعاتی را به او ندادم چون هنوز اطمینان نداشتم که آن سازمان قربانی است و احتمال داشت که حریم خصوصی قربانی را در خطر قرار بدهم. برای همین شرح شواهد خیلی سخت بود و حدود یک ساعت مکالمه ما طول کشید.

البته این هم بود که تصویر کنید شما یک روز یک تلفن دریافت میکنید و کسی در آن سوی خط به شما میگوید شواهدی دارد که شما هک شدید، باورش سخت است و نیاز است تا بین دو طرف اطمینان به وجود آید، که در این مورد وجود داشت.

با شرح شواهد به روشی که حریم خصوصی قربانی نقض نشود، موفق شدم نام و شماره تلفن قربانی را پیدا کنم. از این نقطه به بعد تمام تماسهای من با قربانی به دلیل نگرانی از فعال بودن بدافزار و جاسوسی از گفتگوهای ما، تحت شرایط خاصی انجام شد. او وکیلی حقوق بشری و ترک بود که در خارج از ایران زندگی میکند. از مدیر این سازمان خواستم تا اول او با این وکیل تماس بگیرد، و من را معرفی کند. پس از آن خودم با او تماس گرفتم.

برای اطمینان پیدا کردن از اینکه قربانی خود او است، باز هم بدون ارسال مدارک، شواهد را برای او توضیح دادم. دوباره باید تاکید بکنم که مدارکی در ابتدا ارسال نکردم چون اطمینان نداشتم که فرد پشت خط تلفن خود قربانی است و من همچنان خودم را به حفظ حریم خصوصی قربانی متعهد میدانستم.

پس از حدود یک ساعت مکالمه تلفنی و سوال جواب کردن، برای من ثابت شد که او همان قربانی است. اسناد و مدارک را برای او ارسال کردم و از او خواستم آنها را تایید کند. این مدارک شامل تعدادی عکس از گفتگوی اسکایپی او با …، فهرست فایلهای موجود در کامپیوتر به همراه مسیر آنها و حجم آنها بود.

مدارک دیگری هم موجود بود که به دلیل آنکه برای درک آنها نیاز به دانش فنی بود، از ارسال آنها خودداری کردم. به عنوان نمونه، هکر فهرست کاملی از Process و Thread را هم نگهداری میکرد و چیزهای دیگر. اگر شما کاربر فنی نیستید، همینقدر بگویم که هکر قادر بود تا بفهمد چه برنامههای که در کامپیوتر در حال اجرا هستند که به صورتی که چه کاربر آنها را ببینید و چه نتواند آنها را ببینید را نیز به دست بیاورد.

در هر حال بعد از اطمینان از یافتن قربانی، مجموعهای از راهنماییها را به او دادم و تلاش کردم طی روزهای بعد با او همراه باشم تا اطمینان حاصل کنم که او امن است و از آن مهمتر احساس امنیت میکند. بعد از آن تلاش کردم تا اطمینان حاصل کنم سازمانها و افرادی که با او کار کردند امن هستند و اطلاعات فنی لازم را در اختیار مدیران شبکه آنها قرار دهم تا بتوانند به صورت مستقل همه چیز را بررسی کنند.

تمام این مراحل، از مشاهده اولین نمونههای سرنخ تا پیدا کردن قربانی و بعد از آن بررسی شبکه متصل به قربانی چیزی در حدود سه ماه وقت گرفت اما در نهایت او و سایر قربانیان امن شدند و امیدوارم دیگر گرفتار این موراد نشوند.

در پایان اگر لینک یا ایمیل مشکوکی دیدید که نیاز به بررسی داشت میتوانید از طریق ایمیل برای من ارسال کنید. سعی میکنم در اولین فرصت یک لینک Secure Drop هم درست بکنم که امنیت و حریم خصوصی افزایش پیدا کند.